Suena bastante extraño y aun leyendo el artículo fuente sigo incrédulo, es uno de esos casos en los que necesito ver, probar, testear y recién ahí creer, jeje.

Un estudio de tres expertos israelíes sobre seguridad y hacking propone la idea y demostración de una de esas cuestiones que dan miedo a cualquiera, el paper intitulado “RSA Key Extraction via Low-Bandwidth Acoustic Cryptanalysis” indica que es posible obtener la llave primaria tan sólo “escuchando” los ruidos de un equipo informático.

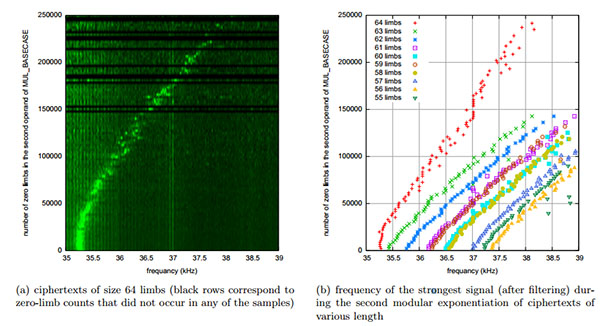

Según el paper las bandas de 10 a 150KHz contienen ruidos del procesador, capacitores y demás circuitos en el momento en que intentan descifrar una clave y que dicha clave se puede obtener de esta forma. No sólo eso, cada clave RSA 4096 tiene su propia “firma” auditiva, por ende podemos saber no sólo qué dice sino quien y cómo la está usando.

En el caso que utilizaron como ejemplo “atacaron” a GnuPG pero es extensible a cualquier otro algoritmo. En sí los algoritmos no son inseguros y no han “roto” su seguridad, aprovechan una vulnerabilidad del hardware, es como usar una clave enorme pero que cada dígito emita su propio sonido, una estupidez si fuese audible, pero a nivel de infrasonidos nadie lo había considerado tan seriamente.

Según los israelíes responsables del estudio se puede capturar el sonido inclusive con un celular a un lado de la notebook que esté procesando las claves, vale aclarar que más que universitarios parecen del Mossad por la idea 😉 y no tengo dudas que tantos buenos hackers en Israel a algo se deben, pero esto brinda dos datos muy importantes. Primero que la calidad de componentes hacen a la seguridad de una PC, es decir, capacitores con menos vibraciones, gabinetes con absorción de ruidos, hay muchas formas de, a partir de una mejor manufactura, evitar esto y segundo que es muy fácil espiar aun cuando uno utiliza la mejor de las encripciones.

Es que por más sofisticado pueda ser nuestro método para ocultar algo siempre se corta por lo más débil, puede ser que utilizaste una clave obvia o que la dejás anotada pegada a un lado del monitor.

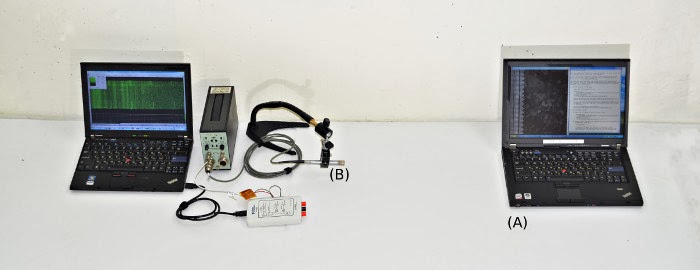

El informe también indica que los sonidos capturados no son ni de los fans ni discos rígidos, utilizan un micrófono de celular pero también un Brüel&Kjær 4939 para obtener el sonido con extrema claridad. Otro algoritmo el cual probaron y es vulnerable a este tipo de ataque es ElGamal y estimo que muchos otros también

En el documento pueden leer el paso a paso para descifrar la clave de 4096 bits RSA, realmente es sorprendente, me encantaría ver varias comprobaciones de esto por parte de otros cryptoanalistas que puedan llegar a los mismos resultados. Do Science Bitches!

Hay formas sugeridas en el texto para mitigar esto, protección sonora, ambientes ruidosos, inclusive generar un ruido en las frecuencias dadas, aunque no suene práctico, que el procesador realice otras tareas pesadas al mismo tiempo de manera de confundir la señal, y la randomización del texto de RSA, randomización del módulo, normalización del texto cifrado y varios métodos más. Lo que buscaron probar aquí es un nicho en el cual nadie se había metido a investigar… o si y la NSA lo viene usando hace rato, no lo sabemos, jejeje.

Más detalles en The Hacker News y en el texto propiamente dicho

Que flash!!!! :cool::cool:

PD: La NSA debe tener un backdoor directamente 🙁

el tema es que se debe estar cerca de la NB a atacar, pero igualmente da miedito.

por cierto ya hubo otro escandalo donde una NB retransmitia en una frecuencia alta todo lo que escuchara el microfono de la NB, estuviera o no siendo usado.

era, supuestamente, un bug del pre-amplificador del hardware, pero bueno, justo el modelo que habian comprado en el gobierno yanqui

Quizas la mejor estratégia en este caso no es tratar de insonorizar el gabinete, sino tener un pequeño dispositivo que agregue ruido en esas frecuencias para enmascarar los ruidos del procesador.