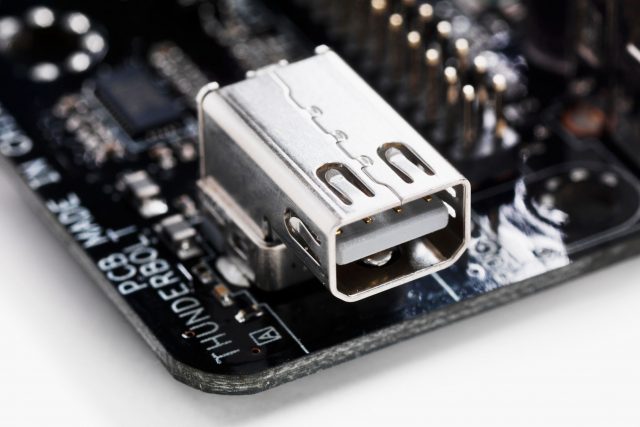

No suelo publicar muchas notas de pequeños hacks en escenarios improbables pero este es un caso interesante porque involucra una tecnología rara vez conectada con el hacking, Thunderbolt, y algo que NO debería suceder: desbloquear Windows hackeando un puerto!

En resumen es un tipo de ataque físico que requiere acceso total a una PC, pero supongamos que te la “tomaron prestada”, sea porque te estan queriendo robar información de algún producto, lanzamiento, o investigación, supongamos un rival comercial. Te roban la notebook y como tenés todo encriptado no hay problema. PERO.

Este hack a los puertos Thunderbolt permite reescribir un firmware y con ello habilitar un ataque que desbloquea el control de usuario pasando sin contraseña. Es, desde ya, un ataque fantástico pero un horror de seguridad.

Pueden ver aquí el video que me dan ganas de patearle la cabeza al investigador que lo grabó, Björn Ruytenberg, que es un genio para hackear pero necesitaría pedir una mano para grabar video 😀 pero este investigador de la Universidad de Tecnología de Eindhoven realizó un trabajo fantástico en su research.

En menos de cinco minutos logra acceso total. Tengan en cuenta que la encripción de un disco funciona como método de protección si alguien quiere conectar la unidad a otra computadora, pero si estan accediendo desde la misma y ya logueados como el usuario se torna irrelevante. Esto permite acceder a TODOS los datos de un equipo por más privado que sea.

Algunos lo llaman el “ataque de la sirvienta maligna” 😛 porque es el típico robo que se puede dar por parte de la gente de limpieza en un hotel, hecho esto se aplica el “Thunderspy” y adiós a los datos privados.

Por parte de Intel dicen que desde 2019 se usa Kernel Direct Access (DMA) y que eso mitiga este tipo de ataques pero el mismo Ruytenberg los contradice ya que el problema está en el hardware y que no se puede solucionar completamente con software.

Es interesante que Microsoft prefirió dejar afuera los puertos Thunderbolt 3 de las nuevas Surface justo ante estos ataques.

Hay varias formas de evitar, igualmente, un ataque según Ruytenberg, una es nunca pasar a modo Sleep (suspender a RAM) sino hibernar (suspender a disco), nunca conectar nada en Thunderbolt que no conozcas, pero aun así todo eso no te proteje de un robo de unidad que derive en un robo de datos y ESTO es gravísimo.